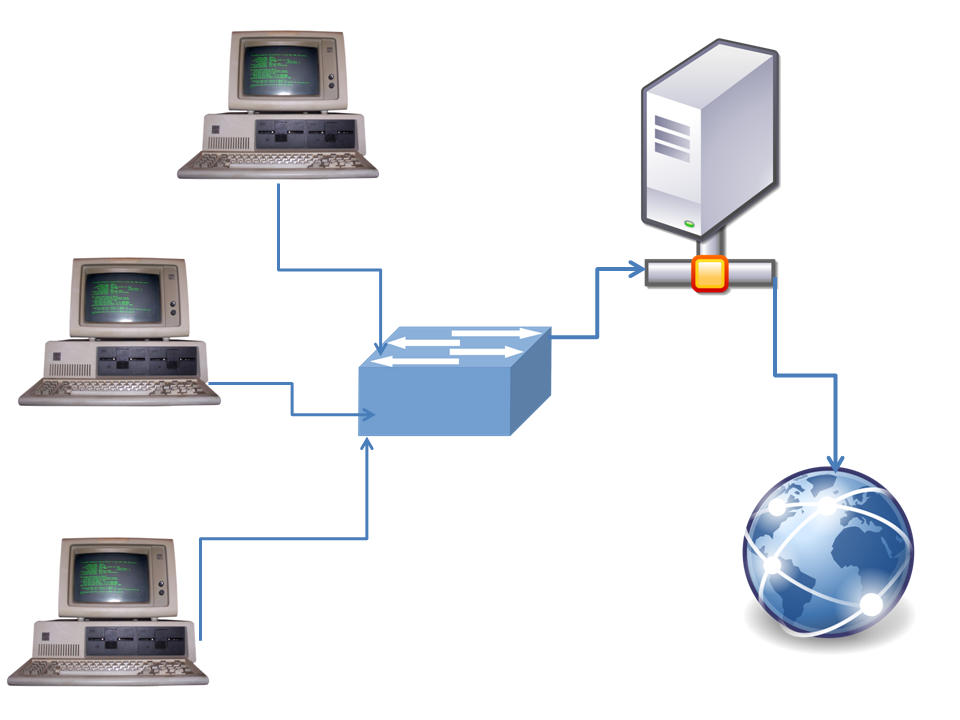

Una vez terminada la primera parte de tutorial, procederemos a la instalación y configuración del servidor como DHCP y finalmente lo convertiremos en ROUTER para dar salida a Internet a los equipos conectados al servidor.

Para poder añadir los elementos necesarios para el funcionamiento del servidor deberemos modificar “/etc/apt/sourdes.list” borrando todo el contenido y añadiendo el listado de abajo, si habéis visto el video de la 1º parte de este manual, ya modificamos este archivo para instalar SWAT, la herramienta de gestión Web SAMBA.

deb http://old-releases.ubuntu.com/ubuntu/ lucid main restricted deb-src http://old-releases.ubuntu.com/ubuntu/ lucid main restricted deb http://old-releases.ubuntu.com/ubuntu/ lucid-updates main restricted deb-src http://old-releases.ubuntu.com/ubuntu/ lucid-updates main restricted deb http://old-releases.ubuntu.com/ubuntu/ lucid universe deb-src http://old-releases.ubuntu.com/ubuntu/ lucid universe deb http://old-releases.ubuntu.com/ubuntu/ lucid-updates universe deb-src http://old-releases.ubuntu.com/ubuntu/ lucid-updates universe deb http://old-releases.ubuntu.com/ubuntu/ lucid multiverse deb-src http://old-releases.ubuntu.com/ubuntu/ lucid multiverse deb http://old-releases.ubuntu.com/ubuntu/ lucid-updates multiverse deb-src http://old-releases.ubuntu.com/ubuntu/ lucid-updates multiverse deb http://old-releases.ubuntu.com/ubuntu lucid-security main restricted deb-src http://old-releases.ubuntu.com/ubuntu lucid-security main restricted deb http://old-releases.ubuntu.com/ubuntu lucid-security universe deb-src http://old-releases.ubuntu.com/ubuntu lucid-security universe deb http://old-releases.ubuntu.com/ubuntu lucid-security multiverse deb-src http://old-releases.ubuntu.com/ubuntu lucid-security multiverse

Ejecutaremos el comando como ROOT:

#apt-get update

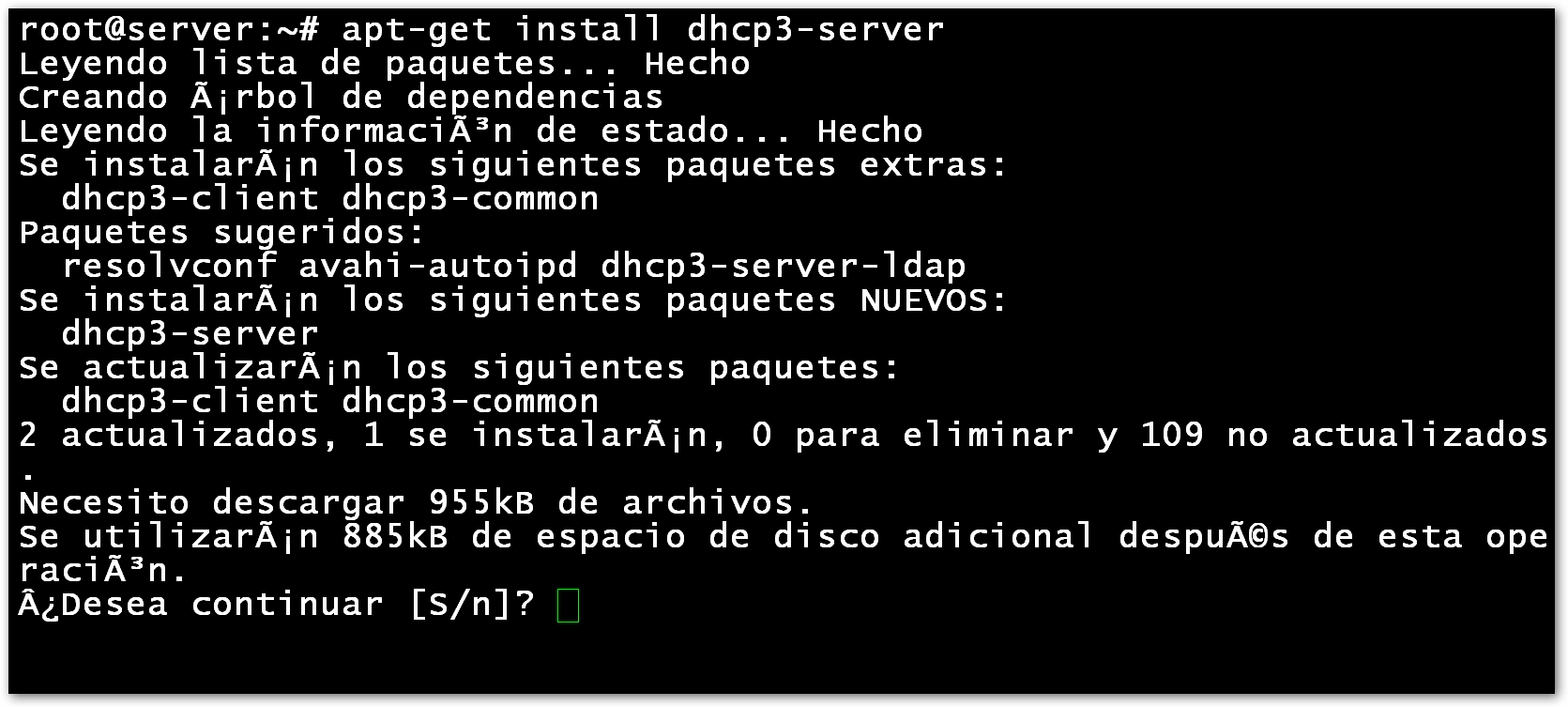

Instalamos dhcp server con el comando

#apt-get install dhcp3-server

nos pedirá permiso para instalar los paquetes dependientes del servicio.

Una vez instalado el servicio lo configuramos y para esto editaremos el archivo usando el comando

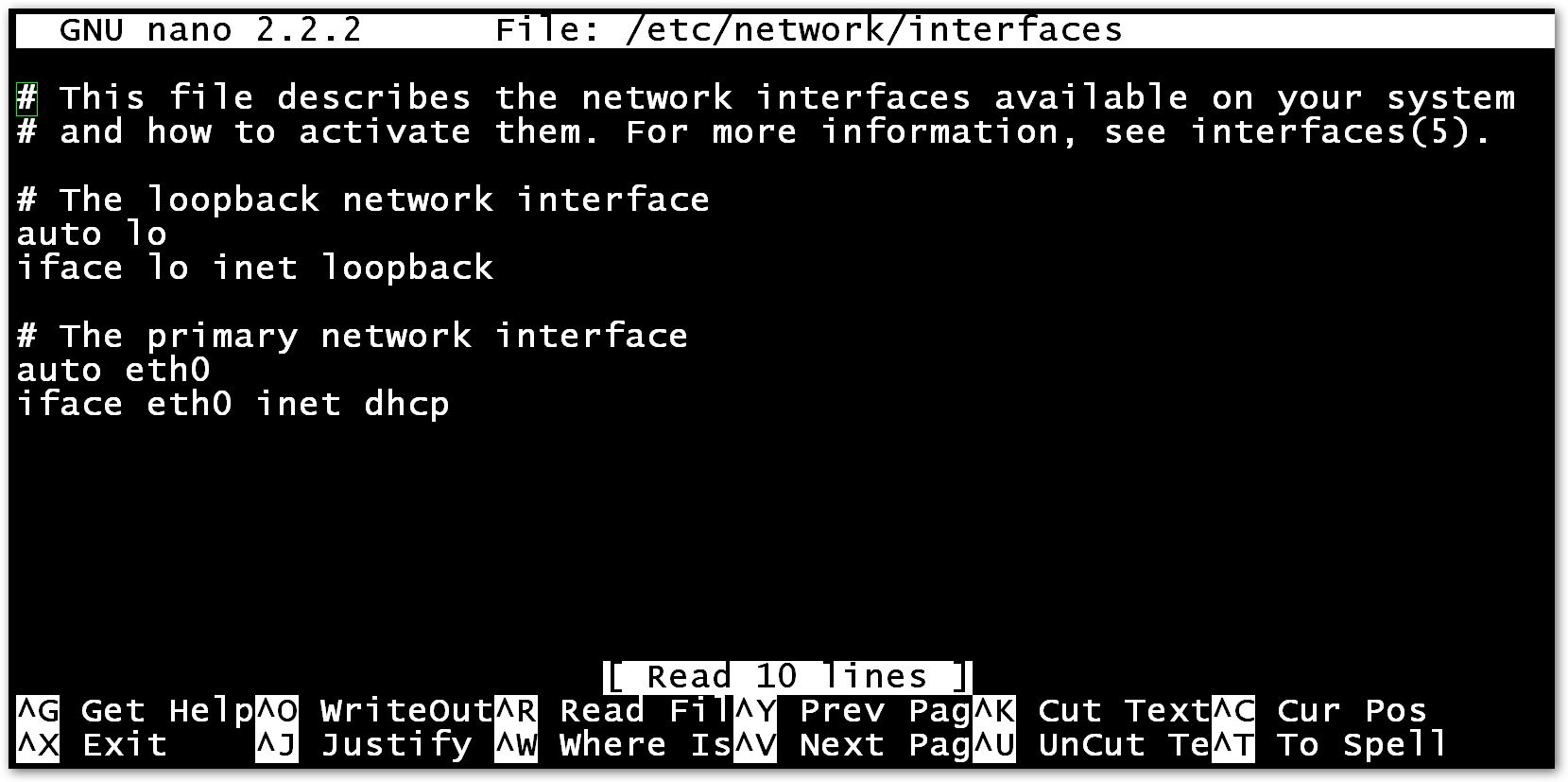

#nano /etc/network/interfaces

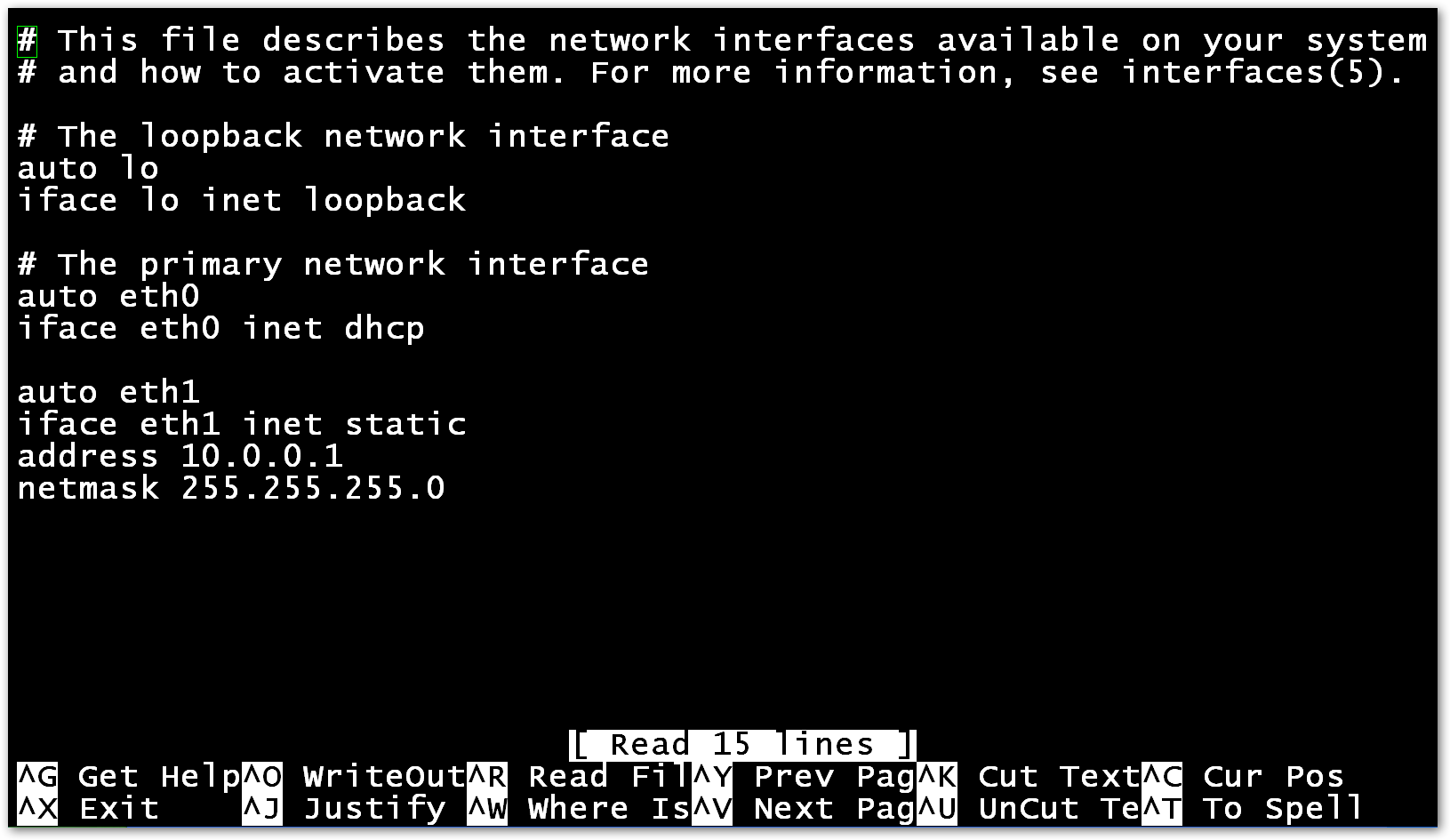

Añadimos el siguiente texto para configurar la targeta de red que se usara para DHCP y guardamos los cambios

auto eth1 iface eth1 inet static address 10.0.0.1 netmask 255.255.255.0

El archivo quedará así:

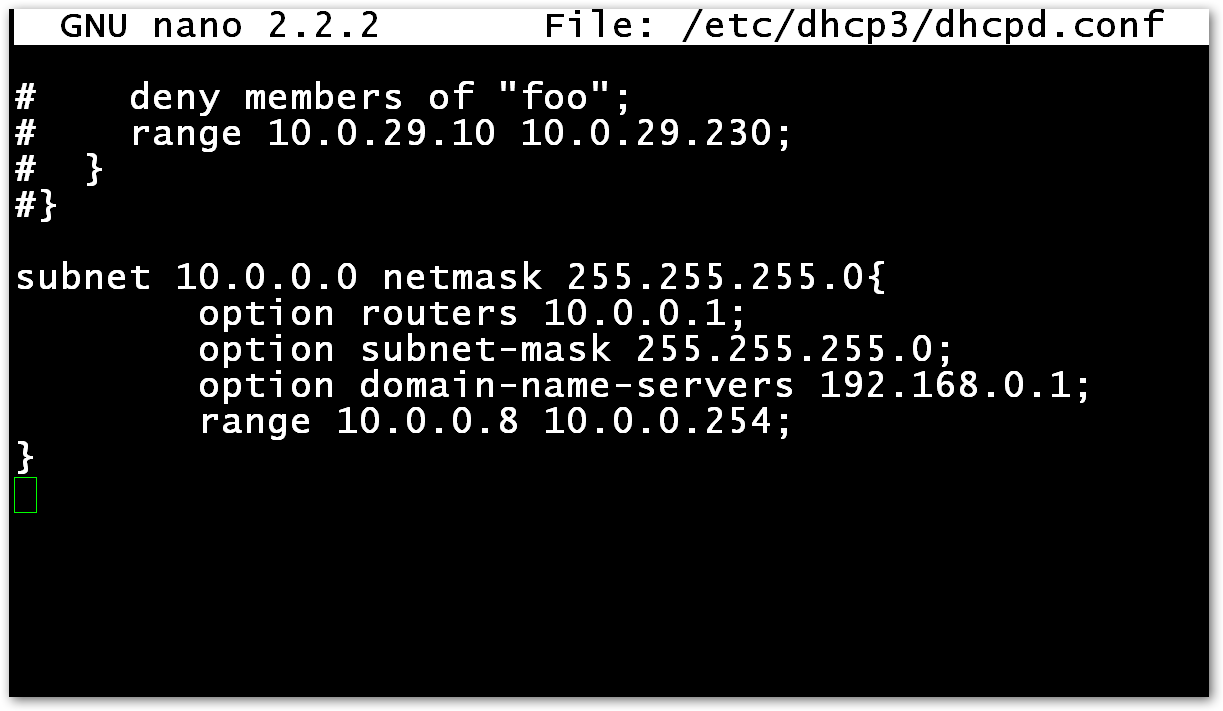

Lo siguiente que haremos será editar el archivo:

#nano /etc/dhcp3/dhcpd.comf

En esta archivo al final del mismo definiremos el servicio DHCP del servidor añadiendo este texto al final del archivo:

subnet 10.0.0.0 netmask 255.255.255.0{

option routers 10.0.0.1;

option subnet-mask 255.255.255.0;

option domain-name-servers 192.168.0.1;

range 10.0.0.8 10.0.0.254;

}

En option domain-name-servers 192.168.0.1; le daremos la dirección IP del servidor de dominios local o también podemos asignarle la dirección de los servidores de dominios que queramos como por ejemplo los de google:

subnet 10.0.0.0 netmask 255.255.255.0{

option routers 10.0.0.1;

option subnet-mask 255.255.255.0;

option domain-name-servers 8.8.8.8, 8.8.4.4;

range 10.0.0.8 10.0.0.254; }

Esto nos servirá una vez configuremos el acceso a internet.

Solo resta reiniciar los servicios o el equipo para que funcione DHCP.

Para finalizar haremos que esta maquina funcione como ROUTER para que los equipos conectados a través de la SUBNET que hemos definido en el archivo #/etc/dhcp3/dhcpd.conf

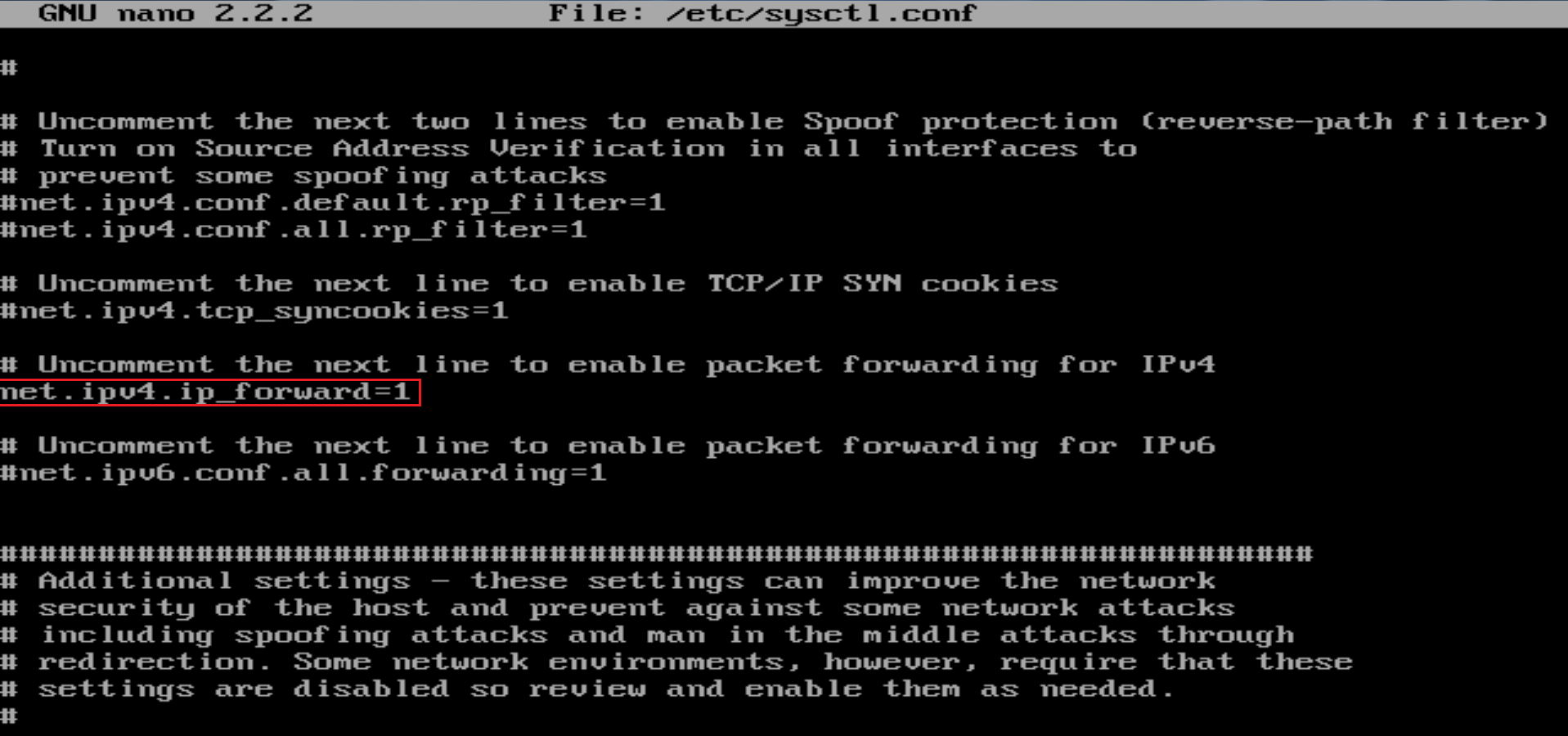

Lo siguiente que haremos sera editar el archivo:

#nano /etc/sysclt.conf

Buscaremos la linea net.ipv4.ip_forward=1 y la descomentaremos, con esto habilitaremos el trafico de paquetes, una vez reiniciado el sistema.

Antes de aplicar las reglas iptables debes reiniciar el sistema.

Finalmente deberemos establecer una reglas con iptables, crearemos un archivo

#nano /etc/iptables.rules

donde copiaremos el siguiente texto:

# Firewall configuration written by system-config-securitylevel # Manual customization of this file is not recommended. *nat :PREROUTING ACCEPT [50:2998] :POSTROUTING ACCEPT [3:228] :OUTPUT ACCEPT [4:312] ### Reglas del router -A POSTROUTING -s 10.0.0.0/255.255.255.0 -j MASQUERADE COMMIT *filter :INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [0:0] :RH-Firewall-1-INPUT - [0:0] -A INPUT -i lo -j ACCEPT -A INPUT -p icmp --icmp-type any -j ACCEPT -A INPUT -p 50 -j ACCEPT -A INPUT -p 51 -j ACCEPT -A INPUT -p udp --dport 5353 -d 224.0.0.251 -j ACCEPT ### Servicios permitidos -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -s 10.0.0.0/255.255.255.0 -j ACCEPT -A INPUT -m state --state NEW -m udp -p udp --dport 67 -j ACCEPT -A INPUT -m state --state NEW -m udp -p udp --dport 68 -j ACCEPT -A INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT COMMIT

Para que funcione ejecutaremos el comando como ROOT:

#iptables-restore /etc/iptables.rules

Una vez cargada la configuración de iptables, deberíamos tener acceso a internet. El único problema es que cuando reiniciamos el sistema perdemos la configuración de las iptables y por lo tanto perdemos la conexión a internet de la sudnet. Para evitar este problema crearemos un archivo ejecutable:

#nano /etc/network/if-up.d/iptables

Copiamos el siguiente texto y le damos permisos de ejecución:

#!/bin/sh

iptables-restore < /etc/iptables.rules